Hace poco comentábamos en este mismo blog la obligatoriedad de la privacidad de las comunicaciones entre determinados profesionales y sus clientes (abogados, médicos, economistas, etc.) Vimos como agencias de protección de datos y colegios profesionales estigmatizaban Whatsapp como si del mayor coladero de información confidencial se tratara. Y olvidaban algo tan importante como el correo electrónico. Viajando sin ningún tipo de protección, es más fácil interceptar un correo que whatsapp. Y más del 90% del correo electrónico viaja sin ningún tipo de protección. Y aunque no tengo ninguna estadística concreta, de propia experiencia profesional deduzco que más del 60% de los correos profesionales que necesitarian protección viajan felices y contentos por internet… y nadie ha dicho nada, de momento.

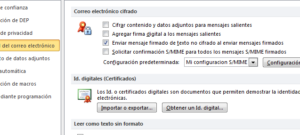

Cuando creamos un correo electrónico, y en este artículo vamos a hablar SIEMPRE de correos gestionados desde un cliente de correo electrónico, como pueda ser Outlook, lo primero que nos debe preocupar es su integridad. Que cuando llegue a alguien, éste alguien pueda estar seguro de que el correo electrónico es de quien dice ser. Para que esto sea así, es necesaria una firma digital, a ser posible una firma electrónica reconocida (es aquella firma realizada con un certificado electrónico emitido por una entidad legalmente reconocida en España para emitir certificados electrónicos).

Pues bien. Aún así, podemos estar seguros de que el correo electrónico en cuestión va a ser reconocido por la persona que lo recibe y no va a tener dudas respecto a quién lo emitió. Pero aún así, no podrá estar seguro de que ese correo electrónico no haya sido leido por terceros.

Para que eso ocurra el correo tiene que estar CIFRADO. Para cifrar el correo electrónico (y en realidad para cualquier intercambio de información) existen dos formas:

Cifrado simétrico: Es aquel en el cual ambos participantes en la comunicación privada, emisor y receptor, conocen la clave o contraseña que descifra el correo. Esta forma de cifrado ya sólo es posible en documentos, sin que ningún cliente de correo electrónico permita cifrar directamente de forma simétrica. En todo caso, podríamos escribir el texto en un documento y cifrarlo de forma simétrica, adjuntándolo a un correo.

En el cifrado asimétrico, cada usuario tiene un certificado con dos claves, la clave privada (personal de cada usuario, intransferible y secreta) y la clave pública del usuario, que puede ser conocida por todos y verificada por todos y almacenada por cualquiera pero que no puede utilizarse para cualquier gestión «activa» si no se conoce la clave privada. El cifrado asimétrico funciona entonces de la siguiente forma. Imaginemos que yo quiero enviar un mensaje a Miryam y quiero cifrar el correo. Para poder hacerlo, necesito tener almacenada en mi ordenador su clave pública. Eso se puede hacer simplemente enviandome un correo electrónico firmado electrónicamente, para que yo almacene la clave pública que viene con el mismo.

Una vez tengo su clave pública utilizo ESA CLAVE PUBLICA para cifrar el mensaje de correo electrónico. Asi pues, envío el correo cifrado junto con la clave pública de Miryam a Miryam. Una vez recibido, realiza las comprobaciones pertinentes, (entre ellas que viene con su clave pública) y lo desencripta utilizando su clave privada. Nadie que no conozca esa clave privada que está asociada a la clave pública puede descifrar el mensaje.

Así pues el primer sistema (simétrico) requiere una programa específico que pueda cifrar el correo con la clave y enviarsela a un tercero que la reciba y lo desencripte con la misma clave. El segundo sistema se puede realizar con cualquier gestor de correo electrónico.

¿Cuántos abogados, médicos o economistas utilizan esto con sus clientes? El primer sistema obliga al cliente a descargar, instalar y aprender a usar un programa específico para leer nuestros correos electrónicos.

El segundo sistema requiere, en cambio, que el cliente tenga un certificado electrónico (el DNIe, dirá alguno)… Pues no, el DNIe te permite hacer muchas cosas menos cifrar el correo electrónico. Así pues estás obligando al cliente a sacarse el certificado de la FNMT, con su engorroso procedimiento, su compleja instalación y la inseguridad que genera tener algo tan vital y sensible en nuestra vida (un certificado electrónico) sin la medidas de seguridad que este certificado requiiere.

Aunque sería deseable (muy deseable) la utilización generalizada de este sistema, su complejidad requiere que pensemos formas de suplir este inconveniente. Creo que lo mejor sería que los colegios profesionales crearan de forma gratuita servidores seguros donde poder almacenar los datos de forma encriptada y acceso por web via TSL por medio de usuario y contraseña.

Ningún método es seguro al 100%, pero esto al menos garantizaría seguridad y, sobre todo, que se hizo todo lo posible para evitar el acceso a datos protegidos.